MEDIDAS PREVENTIVAS

hoy hablare de: medidas de seguridad básica para tener nuestro equipo seguro, pues la mayoría de personas tienden a desconocer mucho del tema pensando que con un simple anti-virus tendrán toda la protección que se necesita. Pues bien esto lo dividire en dos medidas: las utilizadas en software y en el Hardware

SOFTWARE:

Mantener las cosas simples:

Un sistema complejo es más difícil de asegurar y potencialmente proporciona una mayor cantidad de puertas abiertas a los atacantes. En general, es recomendable intentar dividir el problema mediante la simplificación de la configuración, para así identificar los puntos o rutas de control vulnerables para incrementar la seguridad.

Seguridad en todos los niveles:

Esto se puede expresar más sencillamente como: no confiar el sistema a un único mecanismo de seguridad.

La información fluye a través de los distintos componentes y/o capas del sistema y son muchas las instancias en las que se puede mejorar su seguridad. La recomendación estipula que utilicemos todas estas instancias a pesar de que en principio puedan parecer redundantes

Esto se puede expresar más sencillamente como: no confiar el sistema a un único mecanismo de seguridad.

La información fluye a través de los distintos componentes y/o capas del sistema y son muchas las instancias en las que se puede mejorar su seguridad. La recomendación estipula que utilicemos todas estas instancias a pesar de que en principio puedan parecer redundantes

Encriptar tanto como sea posible:

La encriptación es un tema complejo pero cuya implementación resulta cada vez más sencilla conforme aparecen mÁs productos. Los cambios del año pasado en la legislación norteamericana con respecto a la exportación de productos que encriptan, son un incentivo claro para que los desarrolladores y vendedores se interesen mÁs en el tema.

En general, los canales de comunicación mÁs vulnerables o de mayor cercaní¬a al público requieren una encriptación "mÁs fuerte", es decir, más difícil de descifrar por los curiosos o atacantes. Cierta información conlleva más riesgo que otra, y por tanto requerirá un nivel de encriptación diferenciado.

Las herramientas capaces de hacer esto son muchas, dependiendo del contexto en que nos encontremos. Por ejemplo, los sistemas DBMS más avanzados incorporan la encriptación como una opción normal para los datos almacenados, generalmente bajo esquemas propietarios.

La encriptación es un tema complejo pero cuya implementación resulta cada vez más sencilla conforme aparecen mÁs productos. Los cambios del año pasado en la legislación norteamericana con respecto a la exportación de productos que encriptan, son un incentivo claro para que los desarrolladores y vendedores se interesen mÁs en el tema.

En general, los canales de comunicación mÁs vulnerables o de mayor cercaní¬a al público requieren una encriptación "mÁs fuerte", es decir, más difícil de descifrar por los curiosos o atacantes. Cierta información conlleva más riesgo que otra, y por tanto requerirá un nivel de encriptación diferenciado.

Las herramientas capaces de hacer esto son muchas, dependiendo del contexto en que nos encontremos. Por ejemplo, los sistemas DBMS más avanzados incorporan la encriptación como una opción normal para los datos almacenados, generalmente bajo esquemas propietarios.

Educar a los usuarios:

Una de las mayores ayudas que puede recibir un hacker que intenta infiltrarse en el sistema de una organización consiste en obtener información acerca de Este. En este sentido, las prácticas empleadas por el atacante comprenden muchas veces la interacción encubierta con los usuarios de la organización a los cuales se les extrae (sin que tomen conciencia de esto) una serie de datos útiles para el hacker. El caso más evidente consiste en obtener como jugando" una contraseña de parte de este incauto.

Una de las mayores ayudas que puede recibir un hacker que intenta infiltrarse en el sistema de una organización consiste en obtener información acerca de Este. En este sentido, las prácticas empleadas por el atacante comprenden muchas veces la interacción encubierta con los usuarios de la organización a los cuales se les extrae (sin que tomen conciencia de esto) una serie de datos útiles para el hacker. El caso más evidente consiste en obtener como jugando" una contraseña de parte de este incauto.

Ejecutar solo los servicios imprescindibles:

Algunas personas tienen la manía de instalar los sistemas con la mayor cantidad posible de opciones que puedan entrar en el disco duro. Los administradores de sistemas seguros deben ir exactamente en sentido inverso: en un sistema de alto riesgo es de rigor que se ejecute únicamente lo imprescindible. El ejemplo más conocido corresponde a los servicios de red, los cuales muchas veces vienen configurados para estar activos tan pronto como se instala un sistema operativo, creándose automáticamente nuevas oportunidades para los atacantes.

Algunas personas tienen la manía de instalar los sistemas con la mayor cantidad posible de opciones que puedan entrar en el disco duro. Los administradores de sistemas seguros deben ir exactamente en sentido inverso: en un sistema de alto riesgo es de rigor que se ejecute únicamente lo imprescindible. El ejemplo más conocido corresponde a los servicios de red, los cuales muchas veces vienen configurados para estar activos tan pronto como se instala un sistema operativo, creándose automáticamente nuevas oportunidades para los atacantes.

mantenerse al dia :

Esta recomendación cada vez es más crítica. El software, pese a los esfuerzos y la propaganda, continuará teniendo errores y puertas ocultas. Y al parecer la tendencia sigue en aumento con la complejidad del mismo. Esto implica que los vendedores deberán proporcionar parches o versiones mejoradas a sus clientes cada vez que se descubra alguna vulnerabilidad.

Escaneos regulares

Un "scanner" es un programa que intenta indagar acerca de qué servicios proporciona un computador de la red. Una vez que se conocen estos servicios, un atacante puede centrar sus ataques hacia los mismos.

Establecer planes de contingencia y sistemas de respaldo

No existe ninguna garantía de que nuestro sistema sea invulnerable. Más allá de las medidas que podamos adoptar, siempre existirá la posibilidad de ser atacados. Esto nos obliga a tener presentes ciertas medidas de contingencia traducidas preferentemente en políticas de seguridad bien establecidas.

Esta recomendación cada vez es más crítica. El software, pese a los esfuerzos y la propaganda, continuará teniendo errores y puertas ocultas. Y al parecer la tendencia sigue en aumento con la complejidad del mismo. Esto implica que los vendedores deberán proporcionar parches o versiones mejoradas a sus clientes cada vez que se descubra alguna vulnerabilidad.

Escaneos regulares

Un "scanner" es un programa que intenta indagar acerca de qué servicios proporciona un computador de la red. Una vez que se conocen estos servicios, un atacante puede centrar sus ataques hacia los mismos.

Establecer planes de contingencia y sistemas de respaldo

No existe ninguna garantía de que nuestro sistema sea invulnerable. Más allá de las medidas que podamos adoptar, siempre existirá la posibilidad de ser atacados. Esto nos obliga a tener presentes ciertas medidas de contingencia traducidas preferentemente en políticas de seguridad bien establecidas.

En otras palabras, debemos imaginarnos sucesivamente un conjunto de escenarios de ataques exitosos. ¿Qué hacemos si...

• Sospechamos que un hacker está atacando el firewall

• Sospechamos que ya ha tomado control del firewall

• Comprobamos que ya ha tomado control del firewall

• Sospechamos que el servidor de base de datos ha sido alterado

• Descubrimos que las PCs Windows han sido infectadas con un virus

• Sospechamos que un hacker está atacando el firewall

• Sospechamos que ya ha tomado control del firewall

• Comprobamos que ya ha tomado control del firewall

• Sospechamos que el servidor de base de datos ha sido alterado

• Descubrimos que las PCs Windows han sido infectadas con un virus

Vigilancia :

La vigilancia del buen funcionamiento del sistema es un asunto más complicado de lo que parece. El problema es que los ataques frecuentemente están disfrazados de conexiones mÁs o menos válidas, y por otro lado, los sistemas de cómputo normalmente no avisan cuando son alterados, a no ser que esto se haya establecido de antemano. Los ataques generalmente tratan de aparentar que no ha ocurrido nada, a fin de conseguir hacer más y más modificaciones sin ser detectados y detenidos.

La vigilancia del buen funcionamiento del sistema es un asunto más complicado de lo que parece. El problema es que los ataques frecuentemente están disfrazados de conexiones mÁs o menos válidas, y por otro lado, los sistemas de cómputo normalmente no avisan cuando son alterados, a no ser que esto se haya establecido de antemano. Los ataques generalmente tratan de aparentar que no ha ocurrido nada, a fin de conseguir hacer más y más modificaciones sin ser detectados y detenidos.

los sistemas operativos también tienen que ver:

dependiendo del sistema operativo puede tener menor o mayor seguridad

UNIX

Características

Características

- Es un sistema operativo multiusuario, con capacidad de simular multiprocesamiento y procesamiento no interactivo

- Está escrito en un lenguaje de alto nivel: C

- Dispone de un lenguaje de control programable llamado SHELL

- Ofrece facilidades para la creación de programas y sistemas y el ambiente adecuado para las tareas de diseños de software

- Emplea manejo dinámico de memoria por intercambio o paginación

- Tiene capacidad de interconexión de procesos

- Permite comunicación entre procesos

- Emplea un sistema jerárquico de archivos, con facilidades de protección de archivos, cuentas y procesos

- Tiene facilidad para redireccionamiento de Entradas/Salidas

- Contiene 4 aportaciones importantes que han aumentado la viabilidad de los sistemas UNIX como base para los sistemas distribuidos:

- Conectores Berkely

- Los Streams de AT&T

- El sistema de archivos de red NFS

- El sistema de archivos remoto RFS de AT&T

Seguridad

Para poder identificar a las personas, UNIX realiza un proceso denominado ingreso (login). Cada archivo en UNIX tiene asociados un grupo de permisos. Estos permisos le indican al sistema operativo quien puede leer, escribir o ejecutar como programa determinado archivo. UNIX reconoce tres tipos diferentes de individuos: primero, el propietario del archivo; segundo, el "grupo"; por último, está el "resto" que no son ni propietarios ni pertenecen al grupo, denominados "otros".

Para poder identificar a las personas, UNIX realiza un proceso denominado ingreso (login). Cada archivo en UNIX tiene asociados un grupo de permisos. Estos permisos le indican al sistema operativo quien puede leer, escribir o ejecutar como programa determinado archivo. UNIX reconoce tres tipos diferentes de individuos: primero, el propietario del archivo; segundo, el "grupo"; por último, está el "resto" que no son ni propietarios ni pertenecen al grupo, denominados "otros".

Una computadora UNIX ofrece generalmente una serie de servicios a la red, mediante programas que se ejecutan continuamente llamados daemon (demonio). Por supuesto, para usar estos programas hay que tener primero permiso para usar tal puerto o protocolo, y luego acceso a la máquina remota, es decir, hay que ''autentificarse'', o identificarse como un usuario autorizado de la máquina. Algunos de estos programas son telnet, rlogin, rsh, ftp, etc.

Microsoft Windows NT

Características de Windows NT Server

Características de Windows NT Server

- Soporta Sistemas Intel y los basados en RISC.

- Incorpora un NOS (Sistema Operativo de Red) de 32 bits.

- Ofrece una solución de red punto a punto.

- Requiere un mínimo de 16MB en RAM, por lo que es más caro de instalar que la mayor parte de los NOS.

- Soporta multitarea simétrica.

- Puede usar hasta 4 procesadores concurrentes.

- Además de ser multitarea, el Windows NT Server también es de lectura múltiple o multilectura.

- Soporta administración centralizada y control de cuenta de usuarios individuales.

- Las multitareas, priorizadas permiten que se ejecute simultáneamente varias aplicaciones.

- Las operaciones de red adquieren prioridad sobre otros procesos menos críticos.

- Incluye extensos servicios para Mac.

- Una computadora Mac puede acceder a Windows NT Server, como si accesara al servidor Appleshare.

- Los archivos se traducen automáticamente de un formato a otro.

- Los usuarios de PC y Mac tienen acceso a las mismas impresoras.

- Incluso una Mac puede imprimir trabajos Postscript en una impresora PC que no sea Postscript.

- Windows NT Server soporta integración con otras redes (Con Software adicional), que incluyen: NetWare, VINES, Lan Manager OS/2, UNIX, VMS y redes SNA.

- Es tolerante a fallas. Posee el reflejado a sistema espejo y separación de discos.

- Proporciona utilerías para administración y control fácil de usar.

- Proporciona acceso remoto por marcación telefónica.

Seguridad

Windows NT ofrece gran seguridad por medio del acceso por cuentas y contraseñas. Es decir un usuario debe tener su cuenta asignada y una contraseña para poder tener acceso al sistema.

Contiene protecciones para directorios, archivos, y periféricos, es decir que todo esto se encuentra con una contraseña para poder ser utilizados.

CONCEPTO DE DERECHOS.- Permite a un grupo de usuarios efectuar determinadas operaciones.

CUENTA ADMINISTRADOR.- Controla todos los permisos y con ellas se puede:

Windows NT ofrece gran seguridad por medio del acceso por cuentas y contraseñas. Es decir un usuario debe tener su cuenta asignada y una contraseña para poder tener acceso al sistema.

Contiene protecciones para directorios, archivos, y periféricos, es decir que todo esto se encuentra con una contraseña para poder ser utilizados.

CONCEPTO DE DERECHOS.- Permite a un grupo de usuarios efectuar determinadas operaciones.

CUENTA ADMINISTRADOR.- Controla todos los permisos y con ellas se puede:

- Dar de alta

- Asignar cuentas

- Cancelar derechos

Características de NetWare

- Multitarea

- Multiusuario

- No requiere demasiada memoria RAM, y por poca que tenga el sistema no se ve limitado por ej. Netware 4.0 (Requiere 6 Mb de RAM)

- Brinda soporte y apoyo a la MAC

- Apoyo para archivos de DOS y MAC en el servidor

- El usuario puede limitar la cantidad de espacio en el disco duro

- Permite detectar y bloquear intrusos

- Soporta múltiples protocolos

- Soporta acceso remoto

- Permite instalación y actualización remota

- Muestra estadísticas generales del uso del sistema

- Brinda la posibilidad de asignar diferentes permisos a los diferentes tipos de usuarios

- Permite realizar auditorías de acceso a archivos, conexión y desconexión, encendido y apagado del sistema, etc.

- Soporta diferentes arquitecturas

Desventajas de NetWare

- No cuenta con listas de control de acceso (ACLs) administradas en base a cada archivo.

- Algunas versiones no permiten criptografía de llave pública ni privada.

- No carga automáticamente algunos manejadores en las estaciones de trabajo.

- No ofrece mucha seguridad en sesiones remotas.

- No permite el uso de múltiples procesadores.

- No permite el uso de servidores no dedicados.

- Para su instalación se requiere un poco de experiencia.

Seguridad del Sistema.

Aunque los fabricantes que se dedican exclusivamente a los sistemas de seguridad de redes pueden ofrecer sistemas más elaborados, NetWare de Novell ofrece los sistemas de seguridad integrados más importantes del mercado. NetWare proporciona seguridad de servidores de archivos en cuatro formas diferentes:

1.- Procedimiento de registro de entrada

2.- Derechos encomendados

3.- Derechos de directorio

4.- Atributos de archivo

Aunque los fabricantes que se dedican exclusivamente a los sistemas de seguridad de redes pueden ofrecer sistemas más elaborados, NetWare de Novell ofrece los sistemas de seguridad integrados más importantes del mercado. NetWare proporciona seguridad de servidores de archivos en cuatro formas diferentes:

1.- Procedimiento de registro de entrada

2.- Derechos encomendados

3.- Derechos de directorio

4.- Atributos de archivo

Linux

Características

Características

- Es un clon del sistema operativo UNIX por tanto es Multitarea y Multiusuario

- Se puede correr la mayoría del software popular para UNIX, incluyendo el Sistema X-Window

- Cumple los estándares POSIX y de Sistemas Abiertos, esto es que tiene la capacidad de comunicarse con sistemas distintos a él.

Ventajas de Linux

- Precio. Es una implementación de UNIX sin costo

- Estabilidad

- Libre de virus, es muy difícil que sea infectado por virus

- Seguridad, es mucho más seguro que otros servidores

- Compatibilidad, reconoce la mayoría de los otros sistemas operativos en una red

- Velocidad, es mucho más veloz para realizar las tareas

- Posee el apoyo de miles de programadores a nivel mundial

- El paquete incluye el código fuente, lo que permite modificarlo de acuerdo a las necesidades del usuario

- Se puede usar en casi cualquier computadora, desde una 386

- Puede manejar múltiples procesadores. Incluso hasta 16 procesadores

- Maneja discos duros de hasta 16 TeraBytes

- Soporta acceso remoto

- Soporte nativo de TCP/IP (Fácil conexión a Internet y otras redes)

Desventajas de Linux

- Carencia de soporte técnico.

- Inconvenientes de hardware, no soporta todas las plataformas, y no es compatible con algunas marcas específicas.

Sistema Operativo

|

Conectividad

|

Confiabilidad

|

Estabilidad

|

Escalabilidad

|

Multi-usuario

|

Multi-plataforma

|

POSIX

|

Propietario

|

UNIX

|

Excelente

|

Muy Alta

|

Excelente

|

Muy Alta

|

Si

|

Si Múltiple

|

Si

|

Si

|

Windows NT

|

Muy Buena

|

Baja

|

Regular

|

Media

|

Inseguro

|

Parcial

|

Limitada

|

Si

|

Netware

|

Excelente

|

Alta

|

Excelente

|

Alta

|

Si

|

Si

|

No

|

Si

|

Linux

|

Excelente

|

Muy Alta

|

Excelente

|

Muy Alta

|

Si

|

Si Múltiple

|

Si

|

No

|

Sistema Operativo

|

Seguridad

|

UNIX

|

Realiza un proceso denominado ingreso (login). Cada archivo en UNIX tiene asociados un grupo de permisos. Hay que ''autentificarse'', o identificarse como un usuario autorizado de la máquina. UNIX reconoce tres tipos diferentes de individuos: primero, el propietario del archivo; segundo, el "grupo"; por último, el "resto" que no son ni propietarios ni pertenecen al grupo, denominados "otros".

|

Windows NT

|

El usuario debe tener su cuenta asignada y una contraseña para poder tener acceso al sistema. El sistema está protegido del acceso ilegal a las aplicaciones en las diferentes configuraciones. Ofrece la detección de intrusos. Permite cambiar periódicamente las contraseñas.

No permite criptografía de llave pública ni privada.

|

Netware

|

Brinda la posibilidad de asignar diferentes permisos a los diferentes tipos de usuarios. Permite detectar y bloquear intrusos.

Algunas versiones no permiten criptografía de llave pública ni privada.

|

Linux

|

Presenta las mismas características que UNIX lo que lo hace mucho más seguro que otros servidores.

|

(no puedo recomendar uno exacto asi que esta vez lo dejo a la elección de cada usuario)

TRIPWIRE:

El software Tripwire puede ayudar a asegurar la integridad de ficheros y directorios de sistema esenciales identificando todos los cambios hechos a ellos. Las opciones de configuración de Tripwire incluyen la capacidad de recibir alertas por medio de correo electrónico si hay ficheros específicos que han sido modificados y el control de integridad automatizado a través de un trabajo cron. El uso de Tripwire para detectar intrusiones y fijar daños le ayuda a mantenerlo al tanto de los cambios del sistema y puede agilizar el restablecimiento de una entrada forzada reduciendo el número de ficheros que hay que restablecer para reparar el sistema. Compara los ficheros y directorios con una base de datos de la ubicación de los ficheros, las fechas en que han sido modificados y otros datos. Tripwire genera la base tomando una instantánea de ficheros y directorios específicos en estado conocido como seguro. (Para máxima seguridad, Tripwire debería ser instalado y la base debería ser creada antes que el sistema sea expuesto al riesgo de intrusión.) Después de haber creado la base de datos de base, Tripwire compara el sistema actual con la base y proporciona información sobre cualquier modificación, añadidura, o supresión.

Firewalls

¿Qué es un firewall?

"Un firewall es un sistema o grupo de sistemas que establece una política de control de acceso entre dos redes".

Tienen las siguientes propiedades:

¿Qué es un firewall?

"Un firewall es un sistema o grupo de sistemas que establece una política de control de acceso entre dos redes".

Tienen las siguientes propiedades:

- Todo el tráfico de adentro hacia afuera, y viceversa debe pasar a través de él.

- Sólo el tráfico autorizado, definido por la política de seguridad es autorizado para pasar por él.

- El sistema es realmente resistente a la penetración.

Tráfico en Internet

Cuando nos referimos a que todo el tráfico de adentro hacia afuera y viceversa, debe pasar por un firewall, esto es respecto al protocolo TCP/IP. Para controlar el tráfico de TCP/IP se debe tener una clara idea de cómo funciona el protocolo.

Cuando nos referimos a que todo el tráfico de adentro hacia afuera y viceversa, debe pasar por un firewall, esto es respecto al protocolo TCP/IP. Para controlar el tráfico de TCP/IP se debe tener una clara idea de cómo funciona el protocolo.

Un Protocolo es una descripción formal de cómo serán intercambiados los mensajes y las reglas que deben seguir dos o más sistemas para transferirlos de tal forma que ambos puedan entenderse.

TCP (Protocolo de transmisión de datos), divide los datos en partes, llamados paquetes, y le da a cada uno un número. Estos paquetes pueden representar texto, gráficas, sonido o vídeo; o cualquier elemento que la red pueda transmitir. La secuencia de números ayuda a asegurar que los paquetes puedan ser re ensamblados una vez recibidos. Entonces cada paquete consiste en contenido, o datos, y la información que el protocolo necesita para hacerlo funcionar, llamado protocolo encabezado.

-

- Partición Única

- Múltiples Particiones en un sólo disco

- Múltiples Discos con una partición por disco

- Múltiples Discos con múltiples particiones por disco

¿Cuántas particiones?Llegados a este punto en el proceso de preparación de la instalación de Red Hat Linux, tendrá que considerar el número y el tamaño de las particiones que serán utilizadas por el nuevo sistema operativo. Le aconsejamos crear, a menos que no tenga una razón para hacerlo de forma distinta, las particiones siguientes:Partición swap: Las particiones swap son utilizadas para soportar la memoria virtual. En otras palabras, los datos son escritos en la swap cuando no hay bastante memoria disponible para contener los datos que su ordenador está procesando. Si su ordenador tiene 16 Megas de RAM o incluso menos, tiene que crear una partición swap. También si tiene más memoria, se recomienda la utilización de una partición swap. El tamaño mínimo para una partición de swap tendría que ser igual a la cantidad de memoria RAM presente en su ordenador, o por lo menos 16MB (entre las dos se aconseja elegir la cantidad mayor). - Una /boot partición: La partición que se crea bajo /boot contiene el kernel del sistema operativo (que permite el arranque de su sistema con Red Hat Linux), junto con algunos ficheros utilizados durante el proceso de arranque. Debido a las limitaciones de la mayoría de BIOSes de PCs, es una buena idea crear una partición pequeña para estos ficheros. Esta partición no debería superar los 32 MB.

- Partición root (/): La partición root es donde se encuentra / (el directorio de root). En esta configuración de las particiones, todos los ficheros (excepto los que residen en /boot) están en la partición de root. Por ello sería una buena elección hacer lo más grande posible el tamaño de su partición de root. Una partición root de 1.2 GB es equivalente a la que es instalada por una instalación de clase estación de trabajo (con poquísimo espacio libre), mientras que una partición root de 2.4 GB le permitirá instalar todos los paquetes. Es obvio que cuanto más espacio pueda darle a la partición root mejor.

Para desfragmentar el disco duro

- Abre Desfragmentador de disco haciendo clic en el botón Inicio . En el cuadro de búsqueda, escribe Desfragmentador de disco y, en la lista de resultados, haz clic en Desfragmentador de disco.

- En Estado actual, selecciona el disco que desees desfragmentar.

- Para determinar si es necesario o no desfragmentar el disco, haz clic en Analizar disco. Si se te pide una contraseña de administrador o una confirmación, escribe la contraseña o proporciona la confirmación.

Cuando Windows termine de analizar el disco, puedes comprobar el porcentaje de fragmentación del disco en la columna Ultima ejecución. Si el número es superior al 10 %, deberías desfragmentar el disco. - Haz clic en Desfragmentar disco. Si se te pide una contraseña de administrador o una confirmación, escribe la contraseña o proporciona la confirmación.

Cuidado con la descarga de archivos

Los correos electrónicos incorporan filtros antispam cada vez más potentes. Aún así, no es difícil que se cuele algún correo que lleve adjunto archivos ejecutables o documentos que no han sido solicitados y que cuya descarga implique la inserción de software malicioso en el sistema. Configura el sistema para que muestre todas las extensiones de archivo (pdf, doc, png…)

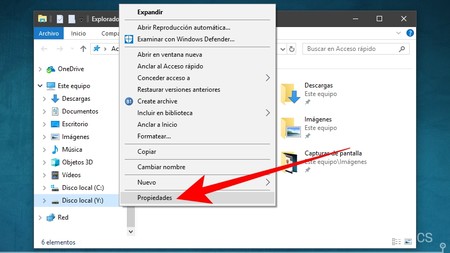

Utiliza diferentes usuarios

Los dispositivos de sobremesa y portátiles disponen la posibilidad de diferenciar entre usuario Administrador o usuario estándar. La diferencia son los permisos de acceso a diferentes funcionalidades y aspectos de sistema. Utiliza el usuario estándar para tareas de navegación y edición. Podremos instalar igualmente software que requiera contraseña de administrador ya que el propio sistema nos lo requerirá.

Crea copias de seguridad

Cada cierto tiempo procura realizar copias de seguridad, sobre todo de la información crítica o más valiosa. Siempre hay que ponerse en lo peor y si un virus logra atacar nuestro sistema y lo daña de manera severa, podremos recuperar la información importante a través de la copia de seguridad.

Esperamos que estos consejos de seguridad informática básicos te hayan sido de utilidad. Sobre todo, no te olvides de aplicarlos.

Actualiza los parches de seguridad con la mayor frecuencia posible

Hoy en día disponemos de gran cantidad de aplicaciones y servicios que funcionan en nuestros dispositivos. Navegadores de internet, apps de móvil y tablet, clientes de correo… Debemos tener en cuenta que dada su gran difusión es muy fácil que presenten debilidades contra ataques externos. Es nuestro deber estar pendientes

Procura utilizar software de carácter legal

A la hora de conseguir nuevo software, debemos estar atentos a la fuente de donde lo descargamos. Debemos recurrir a fuentes de carácter legal. En primer lugar, por la seguridad, en segundo lugar para asegurarnos de conseguir un producto de calidad y con un buen rendimiento y en tercer lugar para cumplir con la ley. El reclamo de software gratuito suele engañar a muchas y muchos. No te fíes. Contrasta tu información con otros usuarios y elige fuentes de descarga certificadas como seguras.

Cierra sesiones al terminar.

Obvio. Dejar tu perfil de Facebook abierto, o mucho peor, tu correo, deja el camino despejado a tus enemigos para invadir tu intimidad.

Protege tu red WiFi ante intrusos.

Una red WiFi abierta es un campo de minas para tu seguridad informática. Ajusta tu red de internet para que sea privada a través de los ajustes de red. Si no sabes realizarlo, llama a la compañía que te proporciona Internet, ellos te enviarán un técnico y lo harán por ti.

Cuidado con los archivos adjuntos.

Cuidado con los archivos adjuntos.

Se reacio siempre a abrirlos. A veces pueden contener un malware y ¡kaputt! Uno de los virus más dañinos en los últimos años se propagó a través de archivos adjuntos en Skype. Una buena forma de evitar este tipo de archivo malicioso es analizar el archivo adjunto con antivirus antes de descargarlo y/o abrirlo.

Evita operaciones privadas en redes abiertas o públicas. No publiques tus datos en este tipo de conexión. Mucho menos de tus datos bancarios o de la tarjeta de crédito. Para comprar por Amazon, reservar un BlaBlacar o mirar tu saldo del banco, usa tu ordenador personal ¡y bien protegido!

HARDWARE:

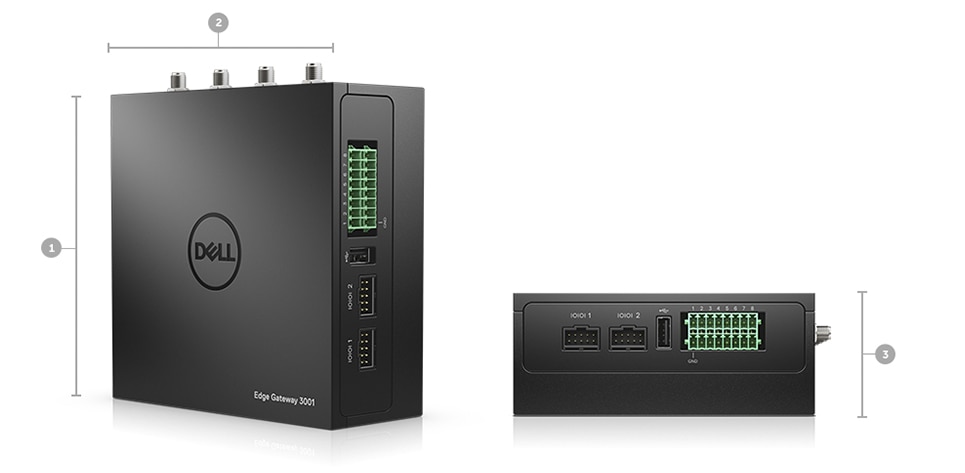

GATEWAY

La pasarela es normalmente un equipo informático configurado para dotar a las máquinas de una red de área local (Local Area Network, LAN) conectadas a él de un acceso hacia una red exterior, generalmente realizando para ello operaciones de traducción de direcciones de red (Network Address Translation, NAT). Esta capacidad de traducción de direcciones permite aplicar una técnica llamada enmascaramiento de IP , usada muy a menudo para dar acceso a Internet a los equipos de una LAN compartiendo una única conexión a Internet, y por tanto, una única dirección IP externa.

Nunca arrimar líquidos o bebidas a los componentes electrónicos. Cualquier gota de agua en mal sitio puede provocar cortocircuitos y la quema de los cables o los componentes del hardware.

. Mantener el equipo en un lugar limpio de polvo, especialmente si es un ordenador de mesa. El polvo se acumula en los ventiladores y en el interior de la carcasa de la computadora, impidiendo que se ventile con normalidad, lo que hace que el interior se caliente y no se pueda refrigerar la CPU.

Limpiar el teclado y el ratón cada cierto tiempo. Los ratones informáticos se pueden limpiar de forma sencilla, moviendo la rueda trasera, sacando la bola y con un pañuelo y un palillo ir quitando toda la basura acumulada. El teclado requiere quitar las teclas y es más complicado. He escrito un artículo en el que te explico cómo limpiar tu teclado.

Nuestra empresa de mantenimiento se encargará de abrir la carcasa y comprobar periódicamente que los equipos se encuentran en buen estado, así como de aplicar mejoras en caso de que sean necesarias.

Para el cuidado del software:

No apagues tu ordenador apretando el power directamente. A veces no queda otra opción cuando se bloquea, pero es preferible evitar esta acción. Debes apagar siempre desde inicio y apagar el sistema.

OTROS CONSEJOS

- Utilizar los equipos en un lugar donde este libre y fuera de riesgo, teniendo en cuenta que no afecte la rejillas y la ventilación del PC.

- No colocar objetos en CPU.

- Evitar la movilización del equipo mientras este encendido y en funcionamiento.

- Antes de abrir una unidad constituyente o memoria se deberá realizar un análisis del antivirus.

- Conectar adecuadamente los audífonos, cámara, parlantes, impresoras.

- Introducir correctamente las memorias.

- Proteger la CPU de golpes.

- Cuidar la pantalla del PC manteniéndola en lugares frescos, no colocar nada sobre ella, evitar bloqueo de pantalla, no dejarla sobrecalentar.

- Cuidar el teclado evitando presionar las tecla con fuerza, no jalar cable de conexión, no derramar nada sobre el, realizar mantenimiento periódicamente.

- No dejar el equipo expuestos a liquido o fuentes de calor.

PASOS A TENER EN CUENTA AL INSTALAR UN SOFTWARE

- Verificación de la compatibilidad: Se debe comprobar si se cumplen los requisitos para la instalación en cuanto a hardware y software. A veces es necesario desinstalar versiones antiguas del mismo software.

- Verificación de la integridad: Se verifica que el paquete de software es el original, esto se hace para evitar la instalación de programas maliciosos.

- Creación de los directorios requeridos: Para mantener el orden en el directorio cada sistema operativo puede tener un estándar para la instalación de ciertos archivos en ciertos directorios. Ver por ejemplo Linux Standard Base.

- Creación de los usuarios requeridos: Para deslindar responsabilidades y tareas se pueden o deben usar diferentes usuarios para diferentes paquetes de software.

- Concesión de los derechos requeridos: Para ordenar el sistema y limitar daños en caso necesario, se le conceden a los usuarios solo el mínimo necesario de derechos.

- Copia, desempaque y decompresión de los archivos desde el paquete de software: Para ahorrar Ancho de banda y tiempo en la transmisión por internet o espacio de Disco duro, los paquetes vienen empacados y comprimidos.

- Archivos principales, sean de fuente o binarios.

- Archivos de datos, por ejemplo datos, imágenes, modelos, documentos XML-Dokumente, etc.

- Documentación

- Archivos de configuración

- Bibliotecas

- Enlaces duros o enlaces simbólico a otros archivos

- Compilación y enlace con la bibliotecas requeridas: En algunos casos no se puede evitar el complicado paso de la compilación y enlace que a su vez tiene severos requerimientos de software al sistema. El enlace con bibliotecas requeridas puede ser un problema si en su instalación no se acataron los estándares establecidos.

- Configuración: Por medio de archivos de configuración se le da a conocer al software con que parámetros debe trabajar. Por ejemplo, los nombres de las personas que pueden usar el software, como verificar su clave de ingreso, la ruta donde se encuentran los archivos con datos o la dirección de nuestro proveedor de correo electrónico. Para sistemas complejos se debe desarrollar el Software Configuration Management.

- Definir las variables de entorno requeridas: Algunos comportamientos del software solo pueden ser determinados por medio de estas variables. Esto es parte de la configuración, aunque es más dinámica.

- Registro ante el dueño de la marca: Para el Software comercial a veces el desarrollador de software exige el registro de la instalación si se desea su servicio.

No hay comentarios:

Publicar un comentario